Wegen der Komplexitt der Materie muss man sich sein Verstndnis erwerben, indem man mehrere Videos anschaut. Es folgt hier eine Auswahl, die ich empfehle, und hier ist eine weitere.

Film von Friedrich Moser(deutsche Version)

2. Vortrge mit NSA-Dias

Anhand dieser Dias beweist Binney, dass massenhafte Speicherung unserer Aktivitten (Massenberwachung) nicht darauf abzielen, Terroranschlge zu verhindern. Massenberwachung war schon immer das Mittel, das authoritre politische Systeme zur Manipulation und Bedrohung eingesetzt haben (Gestapo, Stasi, KGB). Den Schutz dagegen haben Demokratien in ihren Verfassungen festgelegt. In Deutschland klagt die Gesellschaft fr Freiheitsrechte gegen solche Grundgesetz-Verletzungen durch den Staat.

- NSA Whistleblower Bill Binney at #SHA2017: How the NSA tracks you (Video und Transkript)

- 2b. William Binney - The Government is Profiling You (The NSA is Spying on You) (7 June, 2013)

- 2c. Beehive 4.2 Lecture: Big Data & Mass Surveillance by Bill Binney

3. New Domain Access and Relationship Mapping (ThinThread)

hier clicken, um in dieses Netzwerk einzutauchen

hier clicken, um in dieses Netzwerk einzutauchen

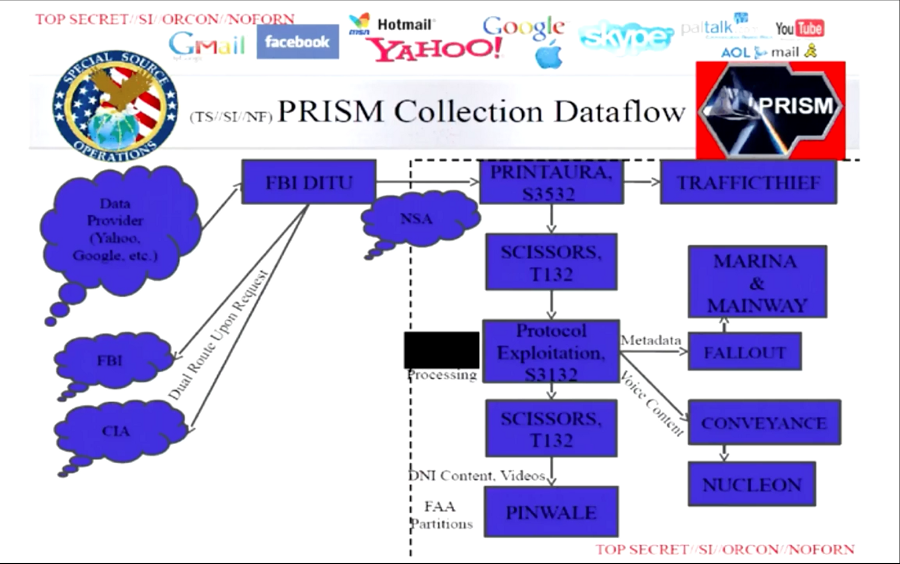

Binney hat den im oberen Bild durch gestrichelte Linien abgetrennten Teil hergestellt. Es handelt sich dabei um den Teil von ThinThread, der Terroristen-Netzwerke (unten) graphisch zugnglich macht und dessen Bedeutung in "A Good American" vorgefhrt wird. Die NSA benutzt diesen Teil von ThinThread zum Zweck der Massenberwachung, d.h. ohne die Datenakquise auf (durch einen vorgeschalteten ThinThread-Teil ausgewhlte) Verdchtige zu zielen und ohne die Anonymisierung von erfassten US Brgern.

4. William H Binney Interviewed by Elizabeth Lea Vos

unity4j 2.0, 14 July 2018

- Lgen in den Geheimdiensten, dominierenden Medien

- evil at the top generating this atmosphere that perpetuates everything that's going on here in the US and around the world now in other countries that have joined NSA in what they are doing

- "the second swindle of the public of the world" is called Cybersecurity

- no proofs being presented by the secret services for Russia Gate

- "they [the people in power] are trying to control the narrative keeping the truth out of the public domain, and it's the benefit of Wikileaks to try to inform us. So they have to try to suppress it, and they'll do it anyway they can - and what they're doing to Julian is a clear example for this.

- Vault Seven - CIA Hacking Tools

5. Bill Binney, NSA whistleblower, talks about the corruption in Washington

unity4j, 8 April 2019

Free Assange Extradition Vigil in support of Julian Assange and Wikileaks with Daniel Ellsberg, Craig Murray, Bill Binney and Ray McGovern et al.

- Einschchterung von Journalisten. Massenberwachung zielt nicht auf Terrorabwehr sondern richtet sich gegen die eigene Bevlkerung.

- NSA macht die Arbeit der Polizei ("forensic job"), die Polizie hat umgekehrt Zugriff auf NSA-Daten. Diese Verbindung von Geheimdienst und Polizei hat in unseren Demokratien eine STASI, GESTAPO oder einen KGB geschaffen ("STASI on steroids" = super-STASI). NSA = New STASI Agency.

- "There must be good people in all of these places [NSA, CIA, FBI, ...] ... We have to imagine that there is still an Edward Snowden in NSA or two or three, who a looking at what is happening and are horrified by it." "And there are still some good people at the DOJ [US Justizministerium], too."

- "will the system just feed upon its own citizenry? It already started that with the parallel construction. ... If we have a problem with them, let's get rid of them somehow.

- Patriot Act, Espionage Act were never intended to be used against Whistleblowers.

4. sterreich am Weg zum berwachungsstaat

Pressekonferenz

Ort: Cafe Landtmann, Universittsweg 4, 1010 Wien,

Datum: 11. August 2017

- My sense of all of this is that this is a failed policy. It's supposed to stop terrorist attacks - that's been the justification for it from the beginning.

- It's been a lie that they've been saying, in the US, anyway, where it started, that you have to give up privacy for security. In fact, what that meant was that you gave up privacy and you got no security.

- In fact, all the attacks that have been committed since 9/11 and even before 9/11 were involving people who were already known by either the police or the intelligence or both. So they should have been following them with a disciplined focused approach instead of doing this bulk acquisition on everybody. Then they would have had a chance to stop this.

- This is a failed policy because they are dumping so much data on their intelligence analysts and police that they can't get through it to discover the threat in advance and therefore can't stop it.

- So the ultimate result is that people have to die first for terrorism.

NSA Whistleblower William Binney interviewed by Richard Grove

Tragedy and Hope, 28. Januar 2015

6. William Binney: Totalitarian Democracy, end of Freedom - Herland Report TV

7. NSA Whistleblower Bill Binney, and His Ordeal

William Binney on the Tom Woods Show, 1 November 2017

8. Intelligence Assessment with Kevin Shipp Whistleblowers Roundtable with Bill Binney & John Kiriakou

Hier werden die gravierenden Defizite unserer westlichen Gesellschaften dargelegt. Binney stellt fest, dass durch den staatlichen Missbrauch der IT unsere Verfassungen soweit au§er Kraft gesetzt worden sind, dass unsere Gesellschaften keine Demokratien mehr sind.

I. Gesetze zur Steuerung

BND-Gesetz - am 21. Oktober 2016 verabschiedet

BND-Gesetz in Digitaler Gesellschaft - auf netzpolitik.org

- B.IV.1 Nichts gelernt: BND-Gesetzentwurf enthlt verfassungswidrige Elemente (Peter Schaar, 6.6.2016)

- B.IV.2 Wir verffentlichen den Gesetzentwurf zur BND-Reform: Gro§e Koalition will Geheimdienst-berwachung legalisieren (Andre Meister, etzpolitik.org, 6.6.2016)

- B.IV.3 Wissenschaftlicher Dienst: Geplantes BND-Gesetz ist in Teilen verfassungswidrig (Simon Rebiger, netzpolitik.org, 16.9.2016)

- B.IV.4 Sachverstndigen-Stellungnahmen zum BND-Gesetzentwirf (21. - 23.9.2016)

- B.IV.4.1 Matthias Bcker: Stellungnahme (23.9.2016)

- B.IV.4.2 Andrea Vo§hoff (Bundesbeauftragte fr den Datenschutz und die Informationsfreiheit, BfDI): Stellungnahme (21.9.2016)

- B.IV.4.2.1 Ausland-Ausland-Fernmeldeaufklrung weiterhin ohne hinreichende Rechtsgrundlage

- B.IV.4.2.2 Verfassungsrechtlich gebotene Datenschutzkontrolle nicht gewhrleistet

- B.IV.4.2.3 Verfassungswidrigkeit bei Verwendung untauglicher Filtersysteme

- B.IV.4.3 BND kann Internetverkehr nicht zuverlssig nach In- und Ausland filtern und verst§t so gegen Gesetze (Anna Biselli, netzpolitik.org, 7.10.2017)

- B.IV.4.4 Sachverstndigengutachten: Keine Filtermethode kann genau genug feststellen, wo sich eine IP-Adresse befindet. (Kay Rechthien, Frank Rieger, Constanze Kurz, 30.9.2016)

- B.IV.4.5 NSA is 'bamboozling' lawmakers to gain access to Americans' private records - agency veteran (William Binney, Russia Today, 12.6.2013)

- B.IV.4.6 Stoppen wir die deutsche NSA: Verfassungsbeschwerde gegen das neue BND-Gesetz (Gesellschaft fr Freiheitsrechte, 2017)

- B.IV.4.7 Weitere Informationen zum BND-Gesetz von netzpolitik.org, Stefan Krempl, Sabine Leutheusser-Schnarrenberger

- B.IV.4.7.1 Strbele, Vo§hoff: Tr und Tor fr Massenberwachung offen?

- B.IV.4.7.3 Stellungnahmen der Sachverstndigen Matthias Bcker, Wolfgang Hoffmann-Riem, Hans-Jrgen Papier vor dem Geheimdienst-Untersuchungsausschuss, Mai 2014

- B.IV.4.7.4 Hans-Jrgen Papier, Grundrechtskonform? (3.12.2014)

- B.IV.4.7.5 Matthias Bcker, Strategische Telekommunikationsberwachung auf dem Prfstand, (FIfF-Kon, Berlin, 7. - 8.9.2014)

- B.IV.4.7.6 Andy Mller-Maguhn - Nachrichtendienstliche Zugriffe auf Telekommunikation und Strukuren, (FIfF-Kon, Berlin, 7. - 8.9.2014)

- B.IV.4.7.7 David Korteweg (EDRi member Bits of Freedom, the Netherlands), "Dutch Parliament: Safety net for democratic freedoms or sleepnet?" (8.2.2017)

- B.IV.4.7.8 Thomas Lohninger, Bundestrojaner in sterreich, Regierung plant lckenlose berwachung, Epicenter.works, (23.2.2017)

- B.IV.5 DigiGes@FluxFM: In digitaler Gesellschaft

- B.IV.5.1 Wie der BND auch Inlnder berwacht (14.10.2016)

- B.IV.5.2 BND kann jetzt auch NSA (15.9.2016)

- B.IV.6 Bundesverfassungsgericht: Regierung muss NSA-Untersuchungsausschuss keine NSA-Selektorenlisten vorlegen. (Anna Biselli, netzpolitik.org, 15.9.2016)

- B.IV.7 Beschrnkungen der Telekommunikationsfreiheit durch den BND an Datenaustauschpunkten. (Hans-Jrgen Papier, Prsident des BVerfG a.D., 1. August 2016)

1. Reality Asserts Itself

John Kiriakou was the first U.S. government official to confirm that waterboarding was official policy; he spent 23 months in prison after being convicted of passing classified information to a reporter. This 10 part series was recorded in April 2015.

- I-Believed-America-Could-Do-No-Wrong (1 of 10)

- How-I-Joined-the-CIA (2 of 10)

- My-Reports-on-1995-Human-Rights-Abuses-Were-Ignored-by-State-Department (3 of 10)

- The-Iraqi-Pissing-Match (4 of 10)

- Why-Didnt-BushCheney-Prevent-9/11 (5 of 10) 911#1

- A-Sea-of-Blood (6 of 10), 911#2 (negligence or purpose?)

- Iraq-War-a-War-Crime---Pushed-by-Cheney-Over-Objections-of-Joint-Chiefs (7 of 10)

- A-Tortured-Truth (8 of 10)

- Why-I-Was-Targeted-by-the-CIA (9 of 10)

- They-Wont-Shut-Me-Up (10 of 10)

Chris Garaffa

MondayÕs regular segment Technology Rules is a weekly guide on how monopoly corporations and the national surveillance state are threatening cherished freedoms, civil rights, and civil liberties. Web developer and technologist Chris Garaffa and software engineer and technology and security analyst Patricia Gorky join the show.

Film von Oliver Stone, 2016

Clips auf YouTube:

- It's not about terrorism

- Hier wird ganz flchtig XKEYSCORE vorgefhrt, mit dem bei von z.B. der Politik ausgewhlten Menschen kompromittierendes Material aus dem NSA-Datenheuhaufen gesucht werden (im Film ist diese Sequenz lnger und gut zu verstehen)

- https://youtu.be/QlSAiI3xMh4?t=54

Joe Rogan Experience #1368 - Edward Snowden

Interview, Dauer 2:49:31, published on Oct 23, 2019

Film von Laura Poitras, 2014

In dieser Sendung des (US) Public Broadcasting Service (PBS)

- widersprechen sich Barack Obama auf der einen Seite und Laura Poitras und Glen Greenwald auf der anderen.

Folgerungen:

- Wegen der engen Verbindungen zwischen NSA und BND erkennt man daraus, warum Journalismus heute nicht mehr frei ist.

- Snowdens Enthllungen wrden heute nicht mehr so detailiert berichtet.

Autobiographie von Edward Snowden, 2019

- The Boy, Kapitel 25 in englisch)

B.V Netzwerkdurchsetzungsgesetz (NetzDG) - am 30. Juni 2017 im Bundestag beschlossen

NetzDG in Digitaler Gesellschaft - auf netzpolitik.org

- B.V.1 Breites Bndnis stellt sich mit Deklaration fr die Meinungsfreiheit gegen Hate-Speech-Gesetz (Markus Beckedahl, nwtzpolitik.org, 11.4.2017)

- B.V.2 Mit der Deklaration fr Meinungsfreiheit gegen das NetzDG (DigitaleGesellschaft, April 2017)

- B.V.3 Netzwerkdurchsetzungsgesetz: Facebook-Justiz statt wirksamer Strafverfolgung? (Ulf Buermeyer, 24.3.2017)

- B.V.4 Kommentar: Verpflichtende Uploadfilter knnen Bestandteil einer Zensurinfrastruktur werden (Markus Beckedahl, netzpolitik.org, 14.3.2017)

- B.V.5 Privatisierung der Rechtsdurchsetzung (Markus Beckedahl, 33c3, 30.12.2016)

- B.V.6 Anhrung zum NetzDG: Mehrheit der Experten hlt Gesetzentwurf fr verfassungswidrig (Markus Reuter, netzpolitik.org, 19.6.2017)

- B.V.7 Mandate of the Special Rapporteur on the promotion and protection of the right to freedom of opinion and expression (1.6.2017): NetzDG violates Human Rights A/HRC/17/27, A/HRC/29/3

- B.V.8 Wissenschaftlicher Dienst des Bundestages hlt NetzDG

- B.V.8.1 ebenfalls fr europarechtswidrig (Peter Mhlbauer, heise.de, 6.6.2017)

- B.V.8.2 fr europarechtswidrig: Schlappe fr Maas (Joachim Nikolaus Steinhfel, 3.6.2017)

- B.V.9 DigiGes@FluxFM: In digitaler Gesellschaft

Wir sollten uns verabschieden von Worten wie "Fake News" und "Hate Speech", die mittlerweile zu politischen Kampfbegriffen mutiert sind. - B.V.9.1 Gesetz gegen Hate Speech: Zensiertes Netz mit Klarnamenzwang? - DigiGes @ FluxFM (30.3.2017)

- B.V.9.2 NetzDG: Tauziehen um die Meinungsfreiheit - DigiGes @ FluxFM (11.5.2017)

Uploadfilter

Art. 17 Abs. 4 DSM-RL

Stellungnahme der Digitalen Gesellschaft (31.7.2020) (im Cache)

- Der Einsatz von Uploadfiltern wird hier erstmals gesetzlich vorgeschrieben. Ein historischer Damm ist gebrochen.

II. Die Entstehung eines gesellschaftlichen Immunsystems

Data Made Easy, Meaningful, Measurable, Scalable

KNOWLEDGE by design

Organisational and process methodologies to improve your data management maturity and analytics capabilities.

PRIVACY & SECURITY by design

Technical architectures and tactics to provide increased security and privacy compliance across your organisation.

SOLUTIONS by design

Increasing value from our applied experience with solutions your organisation is designing, developing or implementing.

III. Global Brain

Physiker versuchen unbekannte Systeme zu verstehen, indem sie analoges Verhalten in bekannten Systemen suchen. Das bekannte System ist dann ein hypothetisches Modell fr das unbekannte System. Die Hypothese wird erhrtet, wenn

- nicht nur in Erfahrung gebrachtes Verhalten des unbekannten Systems mit diesem Modell erklrt werden kann,

- sondern das Modell das Verhalten des unbekannten Systems auch vorhersagen kann.

Auf diese Weise habe ich in der Evolution der Natur ein brauchbares hypothetisches Modell fr die Entwicklung der modernen IT-gesttzten Gesellschaft gefunden.

Mir scheint berdies, dass die IT sich beim Entwickeln von Computern und Software durch die Naturwissenschaften, z.B. Biologie und Immunologie, leiten lsst. Julian Assanges letztes Interview in der Botschaft Ecuadors deute ich in dieser Richtung.

|

Natur |

Informationstechnologie (IT) |

|

Lebewesen haben im Laufe ihrer Evolution Kenntnis voneinander gesammelt und gespeichert. Der Informationstransfer wird dadurch erleichtert, dass ihre Speicher (in der DNA) hnlich aufgebaut sind und die DNA in allen Lebewesen weitgehend gleich ist. Wir Lebewesen unterscheiden uns voneinander dadurch, dass wir in unserem Genpool unterschiedliche Gensequenzen an- und abschalten. |

Die Computer und ihre Programme haben weltweit die gleiche Struktur. Im Laufe ihrer Entwicklung haben sie Kenntnis voneinander behalten. Die Speicher und Programme in allen Computern sind weitgehend gleich, und die Computer unterscheiden sich in diesem Rahmen durch die Gegenwart oder Abwesenheit von Programmen und Daten. |

|

Aufbauend auf der Kenntnis voneinander suchen Lebewesen fortwhrend Kontakt zueinander. Auf diese Weise finden sie Eingangstore und Nischen, in denen ein Lebewesen als Teil (Symbiont) oder auch Nutznie§er (Parasit) eines anderen existieren kann. Es bildet sich ein Netzwerk von gegenseitigen Abhngigkeiten, also eine Kultur, ein Urwald. An dieser Evolution wirken grundstzlich alle Teile aktiv mit. Alle Teile haben prinzipiell die gleichen Einflussmglichkeiten, und deswegen verndern alle Teile stndig ihre Rolle. |

Aufbauend auf der Kenntnis voneinander suchen und finden Programmierer und neuerdings auch Computer in z.B. Geheimdiensten Eingangstore zu und Nischen in anderen Computern, um Einfluss auf sie zu nehmen. Da unsere Gesellschaften ganz wesentlich durch Computer gesteuert werden, werden sie naturhnlich. In unseren Gesellschaften bilden sich mithilfe der IT sehr viel schneller Netzwerke, als wir es aus der Zeit ohne die IT kennen. Die daraus entstehende Kultur hnelt nicht mehr einer Monokultur (einem zentral und durch Gesetze gesteuerten "demokratischen" System herkmmlicher Prgung und Anflligkeit)), sondern ein sich stndig vernderndes Netzwerk, das sehr schnell wirksam gegen aufkeimende Dominanz einzelner Teile (z.B. der "unelected power structures") reagieren kann. Weil sich traditionelle (staatliche) Macht einerseits und Bevlkerung andererseits des gleichen Pools an Programmierern und Computern bedienen, verschwindet die bekannte und hufig beklagte Ohnmacht des Einzelnen.

In unseren westlichen Demokratien behindert die Politik die Evolution eines Global Brain, statt sie in der Verantwortung der Bevlkerung zu belassen.

In diesem Sinn u§erten sich Sachverstndige und IT-Aktivisten vor der Verabschiedung der deutschen berwachungs- und Zensurgesetze (s. mittlere Spalte "Gesetze zur Steuerung"). |

Beispiele fr diese Analogie zwischen Natur und Gesellschaft

- in den Chaos Communication Congresses, z.B. 33C3, 34C3

- 34C3 - Beispiel: Trgerische Sicherheit

Peter Schaar: Wie die berwachung unsere Sicherheit gefhrdet.

Wie steht es um die Sicherheitsversprechen, die mit dem Einsatz von neuen berwachungsinstrumenten abgegeben werden? Welche Unterminierung der Sicherheit kann durch berwachung eigentlich entstehen? - in den Beitrgen von Chris Garaffa in Loud and Clear

- in Julian Assanges letztem Interview in der Botschaft Ecuadors.

Foundations for a Mathematical Model of the Global Brain

Francis Heylighten, Vrije Universiteit Brssel, 17. Mai 2013

- Der Ton ist miserabel, aber ausreichend verstndlich, um die (in guter Qualitt wiedergegebenen) Dias zu verstehen. Heylighten verwendet das neurobiologische Modell von Gerald Edelman, um die Entstehung eines global brain zu beschreiben.

Dieser Vortrag wird genauer ausgefhrt in:

Francis Heylighen, Evo Busseniers, Viktoras Veitas, Clément Vidal & David. R. Weinbaum,

Global Brain Institute Working Paper 2012-05, Version 10/3/14, Global Brain Institute, Vrije Universiteit Brussel

- The global brain can be defined as the distributed intelligence emerging from the network of all people and machines on this planet, as connected via the Internet.

- The present paper proposes the foundations for a mathematical model of the self-organization of such a network towards increasing intelligence.

- The assumption is that the network becomes more efficient in routing the right information to the right people, so that problems and opportunities can be addressed more efficiently by coordinating the actions of many people.

- The network develops by the creation and strengthening of useful connections, and the weakening and eventual elimination of counterproductive connections.

- ... The basic model has been tested through a prototype implementation in Matlab. This confirmed that distributed intelligence effectively increases under the given assumptions.

- We are now developing a more detailed and scalable simulation model, which can potentially include millions of agents and links, using distributed graph databases and graph traversal algorithms.

- This will allow us to explore the effects of a large number of variations of the parameter values and mechanisms. Because of the modular architecture of the implementation, the effect of parameters or mechanisms can be studied in isolation or in various combinations.

- We hope that this will allow us to elucidate the influence of variables such as network topology, individual intelligence and type of social interaction on the emergence of distributed intelligence on the Internet.

- We plan to eventually compare the results of our simulations with empirical data, such as the propagation of Twitter, email or Facebook messages across an existing social network.

III. Neurobiologie

1. Edelman - Bach - Global Brain Institute

1.a Fnf Voraussetzungen fr die Entwicklung von Bewusstsein: G. Edelmans Theory of Neuronal Group Selection (TNGS)

1.c Mathematical Model in Brain-based Devices

1.d The Global Brain Institute

Binneys ThinThread filtert, sortiert und speichert Informationen hnlich wie es die moderne Neurobiologie in Lebewesen vermutet und in Maschinen verwirklicht hat:

- ThinThread

- Neurobiologie

- Gerald Edelmans Theory of Neuronal Group Selection

- Joscha Bachs Bewusstseinsmodell

2. Neurobiologie revisited

ein Film von Cécile Denjean, Amine Mestari